Technické doporučení: Okamžitě záplatujte VMware ESXi servery, na které se zaměřují útočníci

- Bitdefender

- 14. 2. 2023

- Minut čtení: 5

Aktualizováno: 16. 2. 2023

Stručný přehled VMware ESXi

Minulý týden se neznámí útočníci začali hromadně zaměřovat na hypervizory VMware ESXi pomocí zranitelnosti CVE-2021-21974, která je snadno zneužitelná pro vzdálené spuštění kódu před autorizací. Odborníci z laboratoří Bitdefender Labs tyto pokusy o zneužití sledovali. Na základě naší telemetrie poskytujeme technické poradenství, které popisuje tyto útoky a dokumentuje naše vlastní detekce těchto útoků ve "volné přírodě". Na základě našich pozorování jsme připojili také doporučení.

Zranitelnost (CVSSv3 skóre 8.8) byla poprvé nahlášena v březnu 2021 bezpečnostním výzkumníkem Lucasem Leongem, a rychle se stala jednou z nejzneužívanějších zranitelností v letech 2021/2022. Běžnou taktikou moderních šiřitelů hrozeb je provádět rozsáhlé příležitostné útoky na populární služby, jako je Apache, Microsoft Exchange nebo VMware, protože historie ukazuje, že i několik let po vydání záplaty stále existují tisíce zranitelných serverů.

Hybridní útoky využívají těchto příležitostí a kombinují automatizovanou počáteční fázi s následnou manuální fází. V tomto scénáři může být napadená malá společnost nebo dodavatel součástí dodavatelského řetězce mnohem větší korporace. Zatímco první kompromitovaný cíl může být malý, pokud má tento cíl vztahy s mnohem většími cíli, expozice se exponenciálně zvyšuje. Pro moderní útočníky často není cenné to, co máte, ale to, koho znáte a na koho jste napojeni.

Obr. 1 - Hybridní útoky začínají využitím příležitostných zranitelností

Analýza zranitelností ESXi

Jádrem této zranitelnosti je protokol zjišťování služeb nazvaný Service Location Protocol (SLP). Služba SLP na hostitelích ESXi analyzuje síťový vstup bez ověření a běží jako root. Kombinace rozšířeného použití, nízké složitosti útoku, absence požadavku na ověření a nulové interakce uživatele, činí ze služby SLP lukrativní cíl.

Jedná se o vlastní implementaci OpenSLP od společnosti VMware, což je projekt s otevřeným zdrojovým kódem, ale s dalším zabezpečením (a bohužel i chybami). Protokol umožňuje zjišťovat umístění a konfiguraci síťových služeb v síti - představte si jej jako virtuální indexovou stránku nebo adresář nákupního centra. Zranitelnost existuje pouze v implementaci SLP společnosti VMware. Ostatní projekty založené na projektu OpenSLP zranitelné nejsou.

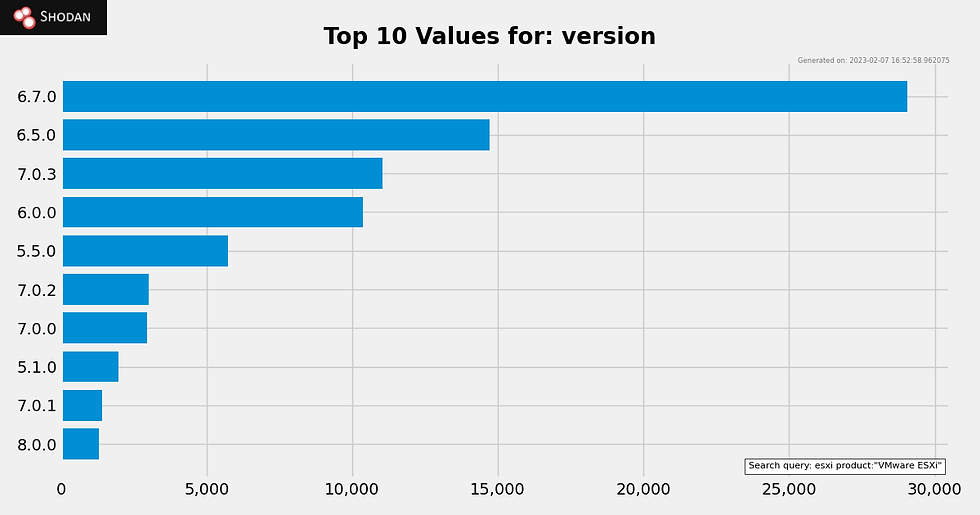

Protokol OpenSLP používá port 427 (TCP/UDP), který může být zpřístupněn na internetu. Společnost VMware od roku 2021 doporučuje službu OpenSLP zakázat, a systémy ESXi 7.0 U2c a ESXi 8.0 tuto službu ve výchozím nastavení zakazují. Naše analýza ukazuje, že stále existují desítky tisíc zranitelných hostitelů VMware ESXi exponovaných na internetu.

Obrázek 2 - Verze veřejně přístupných serverů VMware ESXi. Zdroj: Shodan

Jedním z problémů souvisejících s SLP je odhalení zranitelných systémů. Při vyhledávání zranitelných serverů VMware ESXi s povoleným SLP nejsou získané výsledky průkazné. Je to proto, že SLP nevrací žádné informace o spuštěné službě (banner), aniž by předtím obdržel konkrétní vstup. Skenery jako Shodan nebo Censys se při identifikaci spuštěných služeb spoléhají na bannery. Nejlepší metodou zjišťování je použití skenerů portů se vstupním dotazem sestaveným tak, aby vyvolal odpověď z SLP.

Nejrychlejším řešením pro hostitele exponované na internetu je zablokování přístupu na port 427. Toto opatření zpomalí útočníky, ale mělo by být považováno pouze za dočasné řešení, dokud nebudou zranitelné servery aktualizovány - pokud potřebujete rychlé řešení, doporučujeme zakázat SLP. Ačkoli se veřejná diskuse zaměřuje na porty OpenSLP exponované na internetu, existují i další způsoby, jak tuto zranitelnost zneužít. Služba SLP je dostupná všem virtuálním počítačům běžícím na zranitelném hostiteli ESXi. Kompromitací jednoho z těchto virtuálních počítačů mohou útočníci uniknout z napadeného virtuálního počítače a převzít hypervizor, aby získali přístup k dalším virtuálním počítačům běžícím na stejném serveru.

Jak jsme již uvedli v našem technickém doporučení týkajícím se exploitů Proxy*Hell, mnoho společností se spoléhá na řešení pro zmírnění následků, namísto záplatování nebo aktualizace zranitelných starších systémů. To je pro útočníky výhodné. Pokud je základní zranitelnost stále přítomna, stačí jim najít způsob, jak omezení obejít.

Obrázek 3 - I když je port 427 zablokován, hostitel VMware ESXi zůstává zranitelný

Co se týče skutečného detekovaného payloadu, jedná se většinou o varianty Trojan.Ransom.ESXiArgs.*. Ransomware ESXiArgs se zaměřuje na soubory virtuálních počítačů s příponami *.vmdk, *.vmx, *.vmxf, *.vmsd, *.vmsn, *.vswp, *.vmss, *.nvram a *.vmem. Americká agentura CISA (Cybersecurity and Infrastructure Security Agency) vydala skript pro obnovu souborů zašifrovaných ransomwarem ESXiArgs.

Je třeba poznamenat, že konečný payload se může lišit. Zatímco payloady ransomwaru, jako je ESXiArgs, lze snadno odhalit (koneckonců ransomwarové útoky jsou navrženy tak, aby byly destruktivní), jiné payloady mohou být skrytější. Zprostředkovatelé počátečního přístupu mohou nasadit vzdálený webshell, zakázat službu SLP, aby zabránili dalším účastníkům ve zneužití stejné zranitelnosti, a čekat na příležitost zpeněžit napadenou síť. Doporučujeme provést vyhledávací cvičení k identifikaci možných skrytých útočníků.

Ransomwarové skupiny začaly používat exotičtější programovací jazyky, jako je Go nebo Rust. Jednou z výhod používání těchto jazyků je, že útočníci mohou cílit na různé operační systémy - včetně hypervizorů a virtuálních počítačů založených na Linuxu. Současná vlna útoků na ESXiArgs není žádným vybroušeným postupem a lze očekávat, že zkušenější skupiny se v letošním roce začnou zaměřovat i na jiné operační systémy.

Závěr a doporučení

Zranitelnost v systému VMware ESXi je jasnou připomínkou toho, jak je důležité udržovat systémy v aktuálním stavu s nejnovějšími bezpečnostními záplatami, a zároveň používat silnou ochranu perimetru. Útočníci nemusí pátrat po nových možnostech zneužití nebo nových technikách, když vědí, že mnoho organizací je zranitelných staršími možnostmi napadení, částečně kvůli nedostatečné správě záplat a řízení rizik.

Kromě prevence a kybernetické hygieny je zásadní vícevrstvá ochrana všech koncových bodů, serverů a pracovních zátěží. V naší telemetrii jsme identifikovali následující indikátory kompromitace, zjištěné různými moduly zabezpečení koncových bodů:

SHA256 Hash | File type |

11b1b2375d9d840912cfd1f0d0d04d93ed0cddb0ae4ddb550a5b62cd044d6b66 | ELF |

773d147a031d8ef06ee8ec20b614a4fd9733668efeb2b05aa03e36baaf082878 | Python script (.py) |

10c3b6b03a9bf105d264a8e7f30dcab0a6c59a414529b0af0a6bd9f1d2984459 | Shell script (.sh) |

5a9448964178a7ad3e8ac509c06762e418280c864c1d3c2c4230422df2c66722 | Shell script (.sh) |

87961344f13a452fb4aa46dd22a9aa31c5d411b1d8d37bac7a36f94a5be9fb0d | Shell script (.sh) |

Implementace reputace IP, domény a URL je jednou z nejúčinnějších metod, jak zabránit automatizovanému zneužití zranitelnosti. Podle analýzy ve zprávě Data Breach Investigations Report 2022, pouze 0,4 % IP, které se pokusily o vzdálené spuštění kódu, nebylo zaznamenáno v předchozím útoku. Blokování škodlivých IP adres, domén nebo adres URL na všech zařízeních, včetně vzdálených koncových bodů a koncových bodů pro práci z domova, může být velmi účinné.

V neposlední řadě by společnosti všech velikostí měly zavést funkce detekce a reakce, aby odhalily jakoukoli podezřelou aktivitu v síti a minimalizovaly dobu pobytu útočníků v síti. Senzory GravityZone XDR detekují podezřelou aktivitu na serveru nebo virtuálním počítači, a upozorňují bezpečnostní týmy na pokusy o laterální pohyb nebo navázání externího připojení ze strany původce hrozby. Tuto technologii lze rozšířit o kvalitní bezpečnostní operace, a to buď interně, nebo prostřednictvím spravované služby, jako je Bitdefender MDR.

Dalším klíčovým aspektem útoku je, že útočníci se zaměřují na konfigurační soubory na hostitelích ESXi. Systém jako GravityZone Integrity Monitoring identifikuje změny provedené v důležitých souborech. To se provádí vyhodnocením rozdílů oproti základnímu známému bezchybnému stavu sledovaných entit. Zavedení takového řešení pomůže zmařit schopnost útočníků kompromitovat systémy, aniž by byli odhaleni.

Nakonec je důležité mít na paměti, že nejlepší ochranou proti moderním kybernetickým útokům je vícevrstvá architektura "defense-in-depth". Bitdefender GravityZone ji zajišťuje tím, že poskytuje prevenci, ochranu a detekci a reakci v jediném řešení.

Naši experti Vám rádi poradí, stačí si rezervovat konzultaci prostřednictvím našeho formuláře.

Comments